随着联网设备数量和类型的激增,物联网市场的多样化和安全漏洞给开发人员带来了巨大挑战,基于硬件的安全防护是保护密钥免受物理攻击和远程提取的唯一方法。但为每台设备提供相应的软硬件配置需要大量的安全专业知识、开发时间和成本。由于全球各地厂商每年生产的联网设备数量从几百台到千百万台不等,因此架构的可扩展性可能成为部署的主要障碍。

密码+算法≠安全

Microchip安全产品部营销经理Xavier Bignalet和Nicolas Demoulin在联合接受《电子工程专辑》专访时表示,很多IC厂商都说自己的产品是安全芯片,但实际上安全芯片并不是拥有了密码算法就可以的,一个真正意义上“安全合规的产品或解决方案”必须要具备以下两种特性:

一是安全元件需要将硬件安全密钥存储功能和加密算法融合到同一芯片中,这意味着双方必须拥有相同的物理安全边界,包括主动屏蔽、温度和电压篡改等。如果密钥和加密算法分别位于单独的物理容器中,则会出现对秘钥的访问,这实际上为系统创建了后门。同时,密钥还必须与固件实现物理和自然隔离。换言之,它们必须位于MCU之外,因为固件可能包含暴露单片机中密钥的缺陷。

二是安全配置是安全设计的关键要素,可确保安全地交换和编程客户机密信息。在制造过程中,它有助于将密钥暴露与工厂工人(人类是安全系统中最薄弱的环节)以及未经维护的Linux设备(为后门访问创造了更多机会)等威胁相隔离。

身份验证、远程更新和轻松实现上述所有功能的能力,被Xavier Bignalet和Nicolas Demoulin视作目前物联网安全领域亟待解决的三大顽疾。例如要想在客户端和主机之间建立信任,仅仅依靠加密是不够的。如果忽略身份验证,那么每个系统事务都需要被视为潜在漏洞。涉及到AI时,在未与连接设备建立安全信任关系的情况下,输入机器学习模型的任何数据都可能导致数据损坏。与此同时,每个系统都应该能够远程纠正任何漏洞,包括对任何已知代码的无线更新,而且当今的工具链在实现安全性时通常也十分复杂,进行必要的简化也势在必行。

采用“多层独立安全等级”是很多物联网IC公司所倡导的做法。也就是说,要有足够多的安全层来检测漏洞并及时阻止攻击,在Microchip日前推出的Trust可信平台中也体现了这一理念。首先,将固件与密钥隔离这一概念是使用安全元件构成两个不同的物理层,其中一层用于密钥的安全存储,而固件则位于不同的隔离存储中。另一方面,可信平台可以实现PKI(公钥基础架构),这种传统的证书架构允许实现多层结构,可扩展和管理经典TLS网络中的身份验证,并可结合各种用例来实施安全层,例如安全引导与私钥轮换相结合、公钥认证以及OTA验证等。

物联网安全,从不分大小

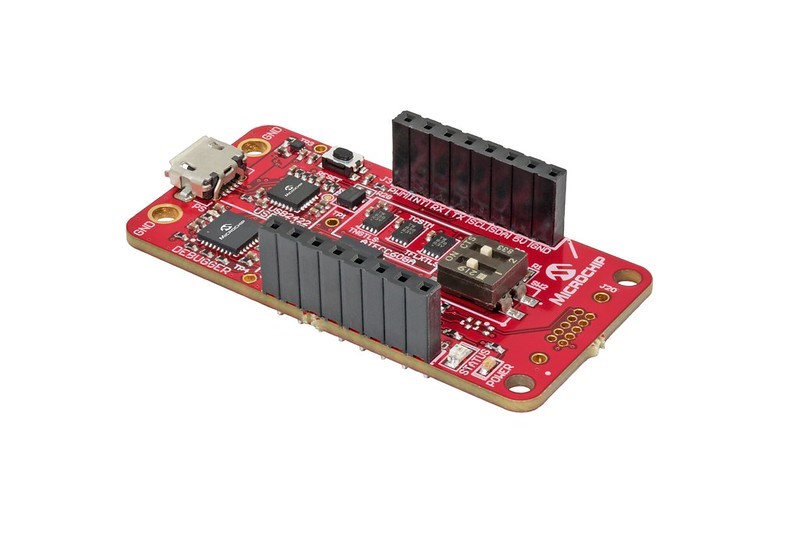

作为第一个为大众市场提供随时可用的安全身份验证解决方案,Trust平台由三层组成,提供开箱即用的预配置安全元件或可完全量身定制的安全元件,开发人员可根据个人设计灵活选择。

该平台第一层为Trust&GO,提供零接触预配置安全元件,设备凭证已在ATECC608A中预先编程、装载和锁定,用于自动云登录或LoRaWAN登录时的身份验证。与此同时,相应的证书和公钥以“清单”文件的形式交付,文件可从Microchip直销网站和授权分销商处下载。除了节省长达数月的开发时间外,新解决方案还大幅省去其它繁琐事项,帮助大众市场客户轻松进行边缘设备保护及管理,无需第三方配置服务或证书颁发机构的额外费用。

如果客户有更多定制需求,第二层TrustFLEX不但可灵活地使用客户选择的证书颁发机构,同时还可使用预先配置中的使用案例,包括基线安全措施,如传输层安全协议(TLS)增强身份验证(用于使用任何证书链连接到任何基于IP的网络)、LoRaWAN身份验证、安全启动、无线(OTA)更新、IP保护、用户数据保护和密钥轮换,从而减少了设备定制的复杂性,缩短定制时间,同时无需定制的部件号。针对只需要定制设计的客户,程序中的第三层—TrustCUSTOM —可为客户提供特定的配置功能和自定义凭据设置。

TrustGO配置的最小起订量为10个,TrustFLEX的最小起订量为2,000个,TrustCUSTOM的最小起订量为4,000个,而市场标准的最小起订量为60,000至150,000个。这意味着,Trust可信平台能够提供小批量的安全元件配置服务。之所以选择这种小批量模式,是Microchip方面认为制造商通常只为大批量订单提供相应的配置支持,而中低规模部署的公司只能采用性能较低的产品,他们希望使用ATECC608A安全元件的Trust可信平台可为低、中、高容量设备部署提供安全密钥存储。

最后,但同样重要的一点是,将密钥保留在单独、隔离且受保护的安全元件中可带来诸多物流优势。众所周知,将独特的密钥编程到数百万个单片机中,让每个单片机都独一无二,这极大增加了产品开发的测试成本。但如果将惟一密钥的编程工作下放给独立器件(安全元件),则可将定制问题分担给Microchip器件和安全工厂,从而帮助客户扩大生产规模,因为合同制造商通常位于多个地点,可以在业务重新谈判时相应更改。在CryptoAuthentication系列的可信平台中,密钥的定制不会在合同制造商级别进行,而是留在Microchip的安全元件中,这些元件将运送到商定的地点,与合同制造商的身份和位置无关。

目前市场上的安全标准越来越多,兼容、认证需求日益突出,并且跨区域市场的融合,也需要更多满足安全标准基础的产品。Xavier Bignalet和Nicolas Demoulin对此回应称,从密钥存储的角度来看,Microchip遵循“通用标准”(CC)实践,这是一种用于支付应用的明确定义标准,已建立可靠的安全实践和测试方法,可信平台中的ATECC608A评分为JIL-高。JIL是通用标准认证的一部分,它专注于漏洞评估,目的是识别系统安全密钥存储上的可利用攻击路径;如果从整个安全基础架构应实施标准实践并利用现有的可靠实施方式角度来看,证书、基于JWT令牌的身份验证和报文验证等多重方法将能够大幅降低认证的难度,缩短认证时间。

资料显示,Microchip已经与亚马逊云服务(AWS)展开合作,简化AWS物联网服务平台登陆流程,用户可轻松使用配备Trust平台的各类产品。除AWS外,可信平台还支持Google云平台、Microsoft Azure以及基于TLS并原生集成有mBedTLS或WolfSSL的任何私有云上的安全身份验证。可信平台还支持在LoRaWAN加入服务器上进行安全身份验证,并且可与The Things Industries和Acitility的加入服务器搭配使用。

在谈及与Arm TrustZone的异同点和相互关系时,二人认为TrustZone远不止于安全功能,它允许对固件和软件(安全软件与应用软件)进行分区,并将代码隔离在单个容器来确保安全。“据我们所知,当前的Arm TrustZone单片机都不包含硬件安全密钥存储(包括环境监视),所以TrustZone和安全元件是相辅相成的,TrustZone隔离TrustZone容器中的软件/固件,而安全元件则保护密钥并将其隔离在安全存储中(包括必要的加密算法)。”