2015年Jeep因为安全漏洞而召回140万辆

2015年8月全球最大的黑客大会DEFCON掀起了汽车攻击的一次高潮,两万多名黑客和安全专业人员在美国拉斯维加斯目睹了一次又一次的汽车破解演示。这些白帽黑客攻击让保守的汽车厂商不得不将之前秘而不宣的汽车安全隐患公布与众,对Jeep的安全攻击迫使克莱斯勒公司在美国大规模召回140万辆车。Jeep破解事件的黑客是Charlie Miller和Chris Valasek,他们现在就职于通用汽车旗下的自动驾驶公司Cruise Automation。Jeep的安全漏洞具体表现在哪里呢?

竟然把娱乐系统直接连到CAN总线上?攻破了娱乐系统就可以把CAN指令写入到CAN总线里。利用Uconnect平台即可发出控制娱乐系统音量、空调风扇、收音机,甚至关闭屏幕、更改开机图片等指令。D-BUS被用来和运营商网络进行通信,通过TELNET即可进入。这就意味着黑客在一辆车上尝试成功的攻击手段可以通过运营商网络传播到所有的Uconnect车辆上,利用通信网络可以扫描所有车辆并且定位。扫描结果发现不仅仅是Jeep车型,其他一系列车型都是受害者。两位黑客估计了一下,大概有29-47万辆车被波及。而实际结果是,车厂召回了140万Jeep车!

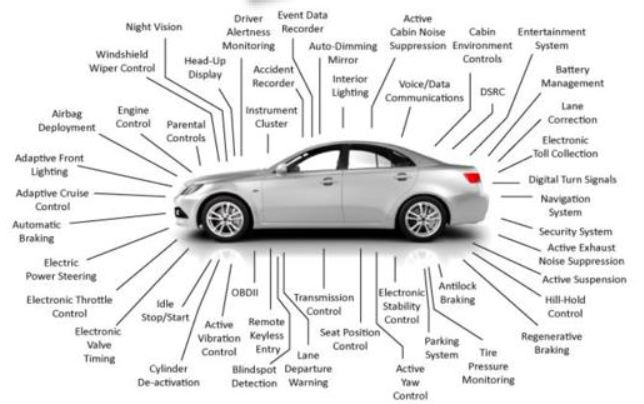

网络安全在汽车辅助驾驶/自动驾驶方面的重要性日益显著,因为安全问题会直接影响车辆的功能性安全,甚至司乘人员的人身安全。针对安全的防护措施一般是通过软件补丁的方式不时进行无线(over-the-air)更新。但是,这种打补丁的防护一般只是亡羊补牢,而且反应时间和更新周期都比较长。联网车辆的安全防护要求对车辆各种系统的数据流行进行实时检测和安全检查,这是OEM车厂、汽车电子供应商和芯片设计者面临的巨大挑战。

一直以来,网络安全专家关注的焦点都是在服务器端,终端设备的安全性从来没有引起足够重视。2016年Mirai僵尸网络攻击攻陷了成千上万的物联网(IoT)设备,并以这些设备作为节点发起大规模分布式拒绝服务(DDoS)攻击,破坏大量主流站点,导致OVH、Dyn以及Krebs on Security等主流站点出现暂时瘫痪现象,无法正常提供服务。据OVH以及Dyn的报告,这些攻击的流量峰值超过了1Tbps,这是已知攻击中规模最大的攻击流量。网络攻击从服务器端下沉到联网终端设备了。

2018年肆虐了一年的幽灵系列漏洞似乎已经风平浪静了,但实际上它们对 CPU 微架构和系统软件领域依然有着长久而深远的影响。幽灵系列漏洞针对的并不是某个具体的硬件缺陷,而是将矛头对准了分支预测和乱序执行这两个现代 CPU 处理器架构普遍采用的优化策略,并通过缓存侧信道攻击(side channel attack 简称SCA)完成对机密数据的任意读取。这种病毒的通用性极强,也极难做到全面的防御。侧信道攻击针对加密电子设备在运行过程中的时间消耗、功率消耗或电磁辐射之类的侧信道信息泄露而对加密设备进行攻击,其有效性远高于密码分析的数学方法,因此给密码设备带来了严重的威胁。

传统的网络安全策略,即通过上层限制访问和软件补丁更新的办法,已经不足以解决新的安全挑战。过去只有少数专家关心的安全问题现在成了大小科技会议的热门议题。软件和硬件厂商也从这些威胁中看到了商机,安全要求骤然间从不得不遵守的合规性累赘变成了差异化竞争的亮点。但是,要能够从系统级和芯片硬件底层的数据分析入手来应对这一挑战,并非每个厂家都能做到。业界专家在尝试各种办法,其中有一种方法似乎更为有效,那就是以IP模块的形式在系统级芯片(SoC)设计中植入数据流检测器对数据的流动和各种活动进行跟踪和检查。目前在这方面比较领先的有三家公司,分别是:为SoC提供内部分析和检测技术的UltraSoC、为芯片设计中工艺/电压/温度(PVT)物理监控提供嵌入式子系统IP方案的Moortec,以及为复杂芯片设计提供片上网络(NoC)互联IP的Arteris。这些在系统网络和智能设备最底层默默工作的安全IP专家可谓是SoC芯片设计领域的“隐形冠军”。

在最近举行的RISC-V中国巡演深圳研讨会期间,UltraSoC公司CEORupert Baines分享了其针对芯片安全和性能检测的技术方案,并发布了专门针对RISC-V处理器内核的周期精准(Cycle-Accurate)跟踪技术。在媒体发布会上,《电子工程专辑》分析师与Baines先生进行了深入交流,先归纳整理如下,分享给大家。

UltraSoC是一个什么样的公司?

UltraSoC起源于英国埃塞克斯(Essex)大学,于2009年成立,到目前为止共融资1400万英镑,现有员工30人,专利40多项,可以说是一家有着10年历史的初创公司。UltraSoC专注于芯片级的嵌入式分析技术开发,以半导体知识产权(SIP)的形式协助SoC开发者应对网络安全、功能安全和复杂性管理的紧迫难题。凭借嵌入到芯片中的UltraSoC智能分析IP,芯片开发工程师可监测和分析整个系统的实际行为,以采取措施降低系统功耗、提高性能、防止恶意入侵和确保产品安全。

加州大学伯克利电子工程和计算机科学教授Alberto Sangiovanni Vincentelli自2017年担任UltraSoC的非执行董事长。作为EDA巨头Cadence和Synopsys的联合创始人,他将为UltraSoC的未来发展指明战略方向,并确保UltraSoC始终处于从芯片到系统的嵌入式分析技术研究前沿。

为什么对RISC-V情有独钟?

UltraSoC的嵌入式分析技术并不受限于任何一种处理器架构,无论Arm、MIPS还是RISC-V指令集架构都可以支持。作为RISC-V基金会的创始会员,UltraSoC积极参与RISC-V的发展和推广,不但提供处理器跟踪方案,主导RISC-V的调试和跟踪工作组任务,而且与SiFive和Andes等RISC-V开发商一起推动着RISC-V在全球的快速发展。当被问及UltraSoC为何对RISC-V情有独钟时,Baines先生除了表示出对RISC-V的开源、开放和自由精神的尊崇外,还强调这是UltraSoC团队看好RISC-V的未来发展前景而做出的战略性布局。无论在美国、英国、中国还是其它国家或地区,只要RISC-V举办研讨会或Workshop,UltraSoC都会积极参与。

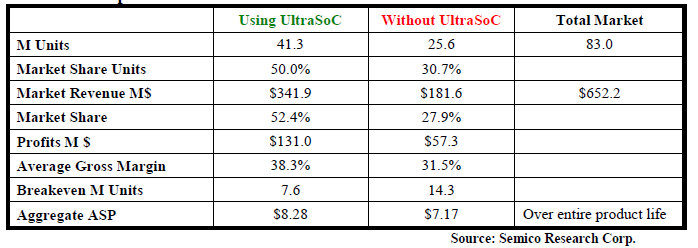

他与《电子工程专辑》分享了由Semico调研公司做的一项市场调查结果,对SoC设计是否采用UltraSoC调试和跟踪IP的情况做了对比,采用UltraSoC IP的芯片产品开源明显加速设计周期和面市时间,获得的是更大的市场份额和更高的售价,结果带来更高的利润,而且达到收支平衡点(Breakeven)的销售量要求也明显低于不带UltraSoC调试和跟踪IP的芯片产品。跟x86和Arm相比,RISC-V生态还处于初期阶段,UltraSoC希望所有的RISC-V处理器都能借助其调试和跟踪IP技术而提高竞争力,让RISC-V生态快速发展壮大起来。

中国市场对UltraSoC有什么战略价值?

UltraSoC今年在上海开设了Office,不但是要加大在中国市场的营销宣传力度,更是为了更好地为本地客户提供直接的技术支持。华为海思、阿里平头哥和芯来科技等芯片开发商已经是UltraSoC的客户,目前中国市场的销售收入已经占到公司总收入的40%,跟美国市场相当。Baines先生对中国市场的增长前景更为看好,他希望中国不单单为公司带来更多的客户和收入,还要建立起来战略性的合作关系,包括战略投资,以加快UltraSoC的业务增长,提升全球市场的品牌知名度和占有率。

中国的芯片设计公司数量已经接近2000家,还有越来越多的系统厂商进入芯片设计领域,无论芯片开发者选择Arm架构,还是RISC-V或MIPS,UltraSoC的嵌入式分析IP都可以提供全面而精准的调试、跟踪、安全监控和系统性能提升。

UltraSoC从In-Lab到In-Life是一种什么转变策略?

UltraSoC的硅IP模块嵌入SoC芯片中,所占面积和功耗还不到1%,但对芯片内部的每个内核、逻辑模块、总线和接口都可以调试、跟踪和监控,不但可以进行整个芯片开发周期的验证,而且在芯片部署到现实环境中后,还可以进行从芯片到系统级的检查,发现系统和随机错误,从而实现从产品开发阶段的In-Lab分析,到系统运行期间的In-Field性能优化和安全监控,即整个生命周期(In-Life)的网络安全、功能安全性和系统状态分析和监控。

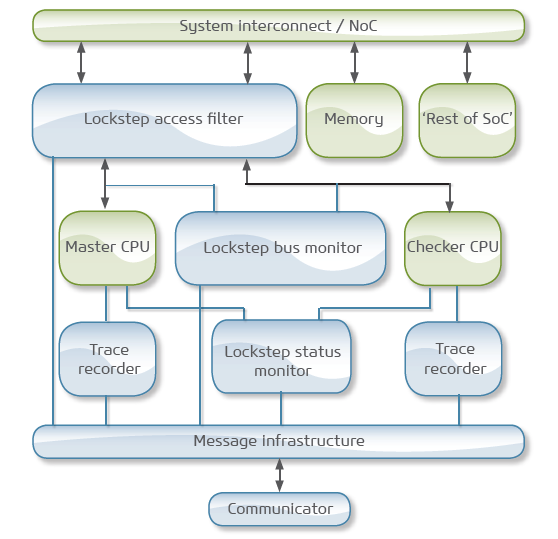

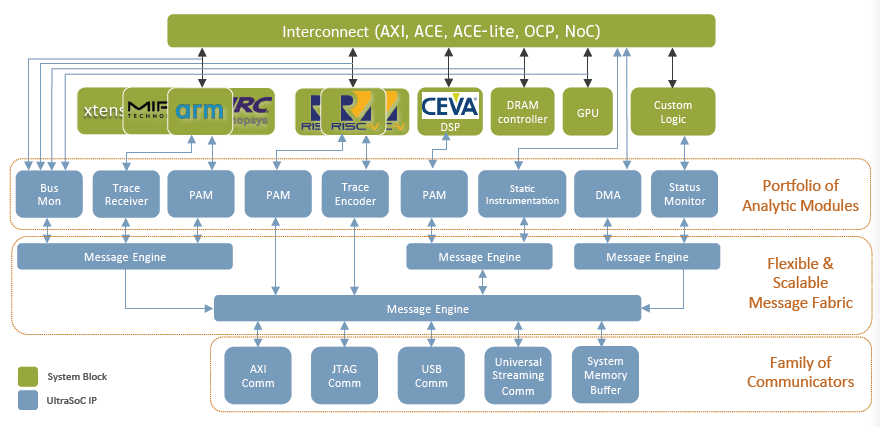

模块化、分层级的UltraSoC结构由三类IP模块构成:分析模块、消息引擎和通信器。针对汽车电子系统,UltraSoC可以满足ISO26262标准对功能性安全、风险评估、测试、报告和可追踪性的严格要求。其独有的锁步(Lock-step)监控器可以检查任何冗余子系统的一致性,无论是CPU、DSP还是定制化的逻辑模块。此外,其裸金属安全(Bare Metal Security)功能可以工作于“操作系统之下”,让外部入侵攻击难以觉察,从而为芯片和系统提供了额外的一层硬件保护。

此外,UltraSoC还与Moortec、ResiTech和LAUTERBACH等合作伙伴一起为客户提供完整的开发、安全防护和性能优化工具和功能模块。

周期精确的跟踪技术可以解决什么网络安全痛点?

由于SoC内部多个内核的软件、外设、实时事件等模块的交互,软件的运行并不总是如预期的那样,或在预定的时间那样运行,结果就是实时行为受到影响。对处理器的运行进行追踪是系统开发人员的一个关键需求,因为它可以支持详细地查看程序的运行。 UltraSoC去年专门针对RISC-V内核开发出跟踪编码器Trace Encoder, 提供了一种实时监控CPU程序执行的机制。 它对指令执行和数据内存访问进行编码(可选),并输出一种高度压缩的追踪格式。 外部软件可以随后获取此数据并使用它来重建程序执行流程。

周期精确的跟踪功能建立在跟踪编码器Trace Encoder基础之上,可以实现逐条指令的周期精确追踪,让设计人员随时查看程序是在何时被执行的。追踪编码器Trace Encoder及周期精确跟踪模块可以支持32位和64位RISC-V设计,以及其它开放式和行业标准架构,从而将自分析功能置于SoC的核心。

周期精确的跟踪技术解决了如下需求痛点:在实时和高性能系统应用中,工程师需要将其硬件和软件代码的运行优化到单时钟周期的水平,即被CPU、GPU、DSP或加速器所识别的最小时间单位。但目前的处理器跟踪方案只能精确到程序流级别,比如跳转、分支和中断等,而无法检测跟踪CPU在每一时刻的健康状态。由于UltraSoC的分析和监测技术以IP的形式被直接嵌入到芯片的硬件中,因此能够捕获SoC中更快发生的事件(通常在纳秒级的范围内)。对深度嵌入式应用的设计工程师来说,能够访问这种周期精确的追踪信息意味着可以准确地查看代码执行周期数,确定是否存在停顿和依赖关系,以及它们持续了多长时间。掌握了这些信息,设计人员就可以进一步优化其设计并获得最大的效率收益。

结语

网络安全已经从网络系统的软件层面深入到产品和芯片的硬件层,传统的限制访问和打补丁的做法已经无法应对智能互联时代的黑客攻击和安全防范挑战。像UltrtraSoC这类芯片设计IP和工具类初创公司从一个新的角度来解决这一全球性难题,从数据流量的分析入手,从根本上跟踪和监控每个功能模块及相互之间的数据交换。基于这种理念开发出的安全技术也许是一个正确的选择,而这些深入芯片最底层的技术开发商虽然不为大众所知晓,但其价值却不可估量。